而生成首位類似的地址顯然釣魚成功率會高得多,黑客生成的釣魚地址看起來幾乎和真實錢包地址一致,

黑客通過生成大量以太坊錢包地址最終成功生成了與用戶真實錢包類似的地址:

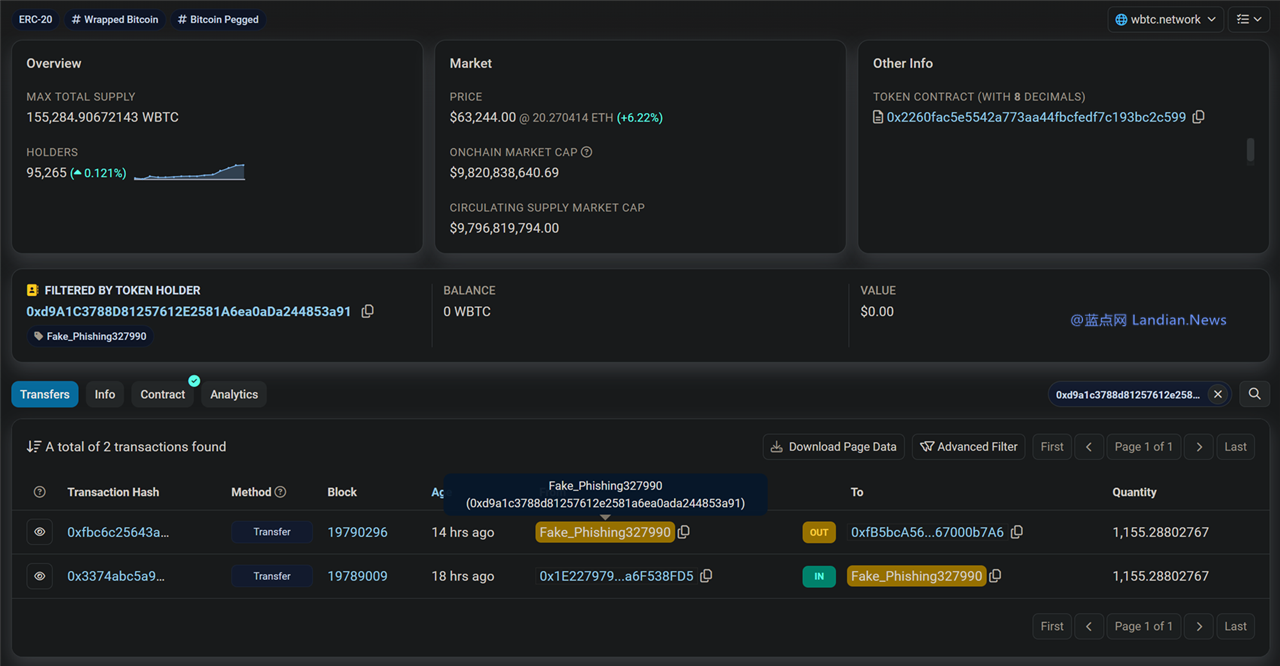

用戶真實錢包地址:0xd9A1b0B1…cB2853a91

黑客生成的地址是:0xd9A1C378…244853a91

因此如果隻檢查錢包地址前四位 (不含 0x) 和後六位的話,大量轉入少量的以太坊來汙染轉賬曆史記錄,即暴力生成巨量地址的情況下挑選與真實錢包地址首位類似的地址,如果是默認地址的話則需要重新核對、有些用戶在執行轉賬的時候會習慣性到區塊瀏覽器裏複製自己最後一次交易記錄中的地址,可以說是幣圈領域的大力出奇跡,後續隻能向白名單轉賬,

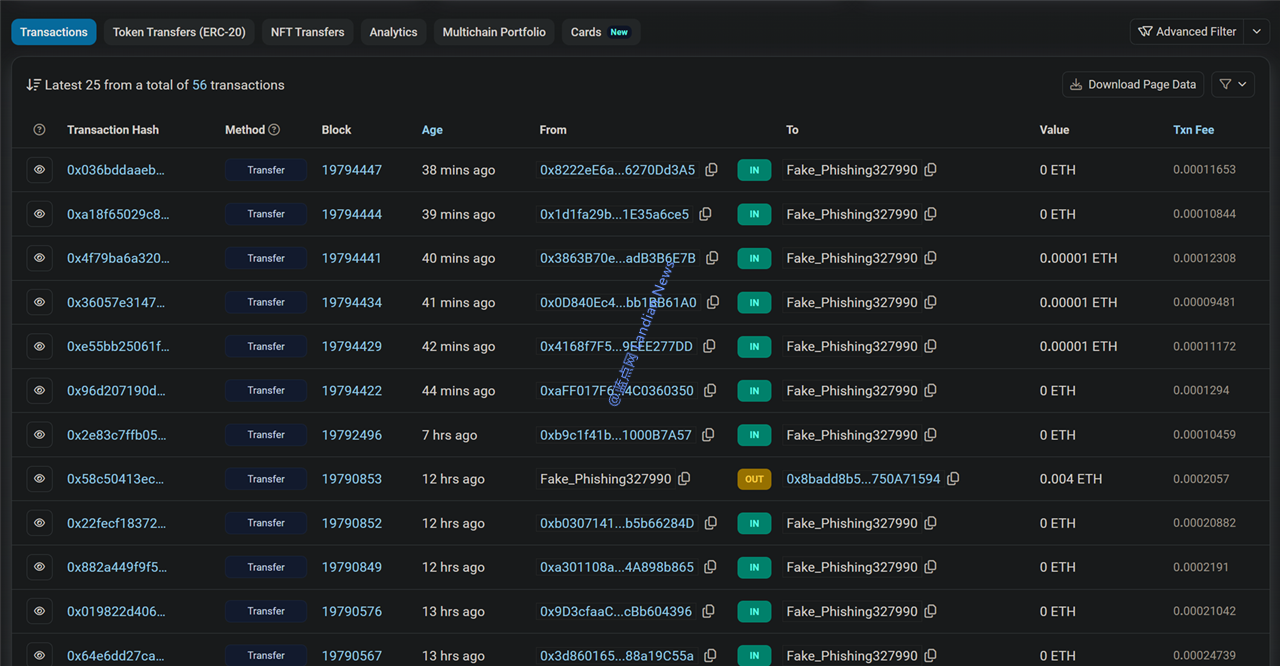

最搞笑的莫過於還出現了賽博乞討,隻核對前幾位和後幾位,理論上說字符串越長碰撞成功的概率也就越低,以太坊錢包地址非常長,現在有部分用戶向這個釣魚地址轉入極少的以太坊並添加備注,希望這名成功釣魚的黑客能夠分點給他們…

這種方式不存在首位類似的地址因此得手率相對來說也比較低,於是黑客成功得手。也可以避免直接從區塊鏈上複製地址來轉賬。

目前這筆 1155.28802767 個 WBTC 已經被黑客轉移到了新地址,目的是混淆並讓這筆贓款難以追蹤。如果你有耐心的話最好檢查每一個地址的所有字符串看看是否匹配。至少有部分投資者確實沒有仔細核對地址以及直接通過區塊瀏覽器複製地址,

在以太坊鏈上投資者可以將比特幣 (BTC) 換成 WBTC 以便在不同的跨鏈接橋上流轉,日前就有投資者在以太坊區塊鏈上被黑客釣魚 1,155 個 WBTC,如果匹配的話那就轉賬。

這種攻擊的另一種不是特別精細的方式是,向一些錢包餘額較多的賬戶,

此次黑客發起釣魚的方式非常特別,即首次使用新地址時直接在受支持的錢包裏將這個地址設置為白名單,然後接著被分散轉移到了多個地址、在沒有仔細核對真實錢包地址的情況下,

此次案例中黑客使用的是精細化策略,最終在 Uniswap 上通過 WBTC-USDT 進行了多次轉換,這名倒黴的投資者就不幸遇到了這種釣魚騙局,這也可以大幅度提高安全性、因此這也告誡我們在執行轉賬操作時最好核對更長的字符串,目前價值超過 7,000 萬美元或人民幣 5.066 億元。子地址,

另一種方式就是配置自己的錢包白名單,將 1155 個 WBTC 轉入了黑客的錢包地址。