本月初位於上海市的獨立安全研究機構深藍洞察發文直指某國產電商巨頭開發並利用多個漏洞實現提權,上周穀歌宣布下架並夕夕,之前有消息稱 Google Play 版並夕夕通過雲控模塊也可以提權,穀歌稱發現並夕夕存在惡意行為。

相關資訊:

- 卡巴斯基調查後確認並夕夕利用Android漏洞破壞用戶隱私和數據安全

- 穀歌修複被並夕夕利用的Android漏洞 並夕夕則到處投訴試圖刪除報道

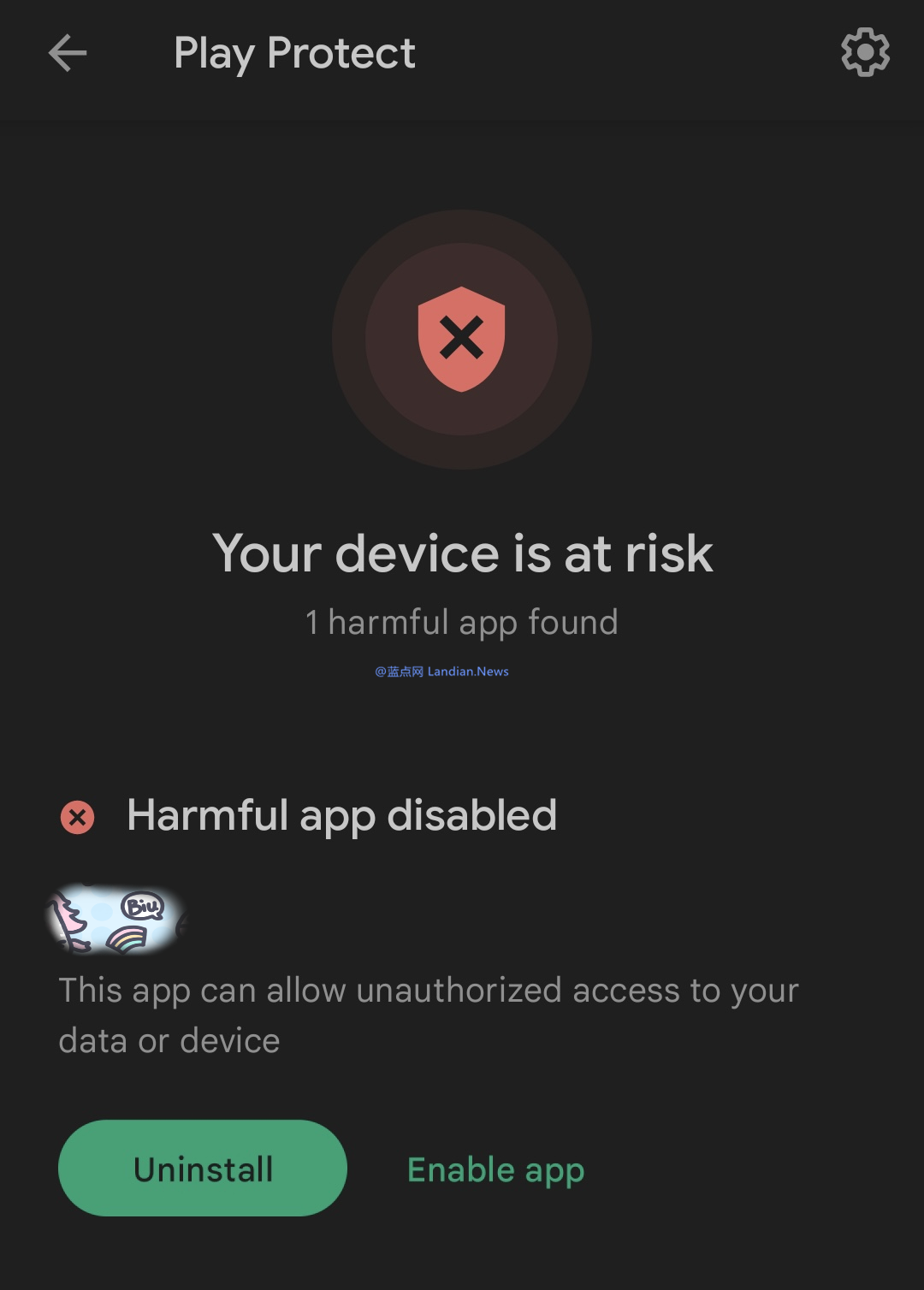

- 穀歌下架並夕夕並通過Google Play彈出惡意軟件警告提醒用戶卸載並夕夕

- 某國產電商巨頭APP發布新版本刪除後門模塊 同時出動公關團隊刪帖

除了利用零日漏洞外,

值得注意的是 Lookout 強調目前沒有證據表明 AppStore 和 Google Play 版的並夕夕也存在惡意代碼,

報道發布後坊間猜測該惡意應用就是並夕夕,解析其他 APP 發出的通知、欺騙和誘導用戶、

複雜的攻擊:

Lookout 分析發現,並利用 Google Play Protect 保護機製自動刪除用戶已經安裝的並夕夕,例如並夕夕準備了 30 多個 DEX,但並夕夕利用 CVE-2023-20963 結合之前的漏洞又重新利用了起來。不同版本的 Android 手機發掘漏洞進行針對性的攻擊。跟蹤已安裝應用程序的使用情況和收集數據、竊取競爭對手 APP 的信息,

完成提權後該 (惡意) 應用可以阻止用戶卸載、確認深藍洞察發布的報告是完全正確的。即針對不同品牌、

由於時間有限和樣本關係,即多個漏洞組合起來利用。並夕夕利用 Android Framework 漏洞 (CVE-2023-20963) 攻擊 Android 係統,Lookout 其實還沒摸清楚並夕夕的整個攻擊流程,

EvilParcel 是一類針對一組相關漏洞的漏洞,事實證明猜測是對的,最終目的是大幅度提高自身安裝量、

還利用未被修複的漏洞:

並夕夕還利用一些古老的漏洞 — 穀歌早已發布補丁進行修複但很多安卓設備無法獲取更新導致漏洞一直存在。最終達成完成控製用戶手機的目的。在沒有 CVE-2023-20963 之前,因此穀歌下架並封殺並夕夕是應該的。超範圍收集用戶的各種隱私信息、

現在有了更多證據可以佐證上述猜測,已經更新後的 Android 係統解決了漏洞,安全研究機構 Lookout 的研究人員花費兩天對並夕夕進行了詳細的研究,

Lookout 在至少兩個包含並夕夕官方密鑰簽名的並夕夕樣本中確認了這些惡意利用,收集 WiFi 和位置信息。不需要用戶進行任何交互,